DNS SPOOFING CON ETTERCAP

Voy a explicar como hacer un ataque DNS Spoofing mediante Ettercap desde una distribución de Kali Linux 2021.1.

El ataque DNS Spoofing consiste en suplantar las solicitudes que se realizan a un servidor DNS para devolver al cliente una dirección fraudulenta. Por ejemplo, el cliente solicita la dirección IP de www.marca.com (151.101.133.50) y el servidor infectado le devuelve la de www.google.es (142.250.184.163). Este es un ejemplo muy simple e inocente, porque el atacante lo que hará es una web casi idéntica a la que solicita el cliente (una entidad bancaria, cuenta correo electrónico, etc.) para llevarlo hasta ella e intentar introducir un malware o robar credenciales o datos con los que poder utilizarlos para cometer actos delictivos.

Aquí lo que voy a desarrollar es como hacer un ataque DNS Spoofing junto con ARP Spoofing para cambiar la tabla ARP de un equipo local y cuando quiera acceder, en este caso, a www.marca.com, le mande a www.rae.es (104.26.1.151). En este caso, el atacante, previamente, tiene que acceder a la red de la víctima.

Yo voy a utilizar una máquina virtual con Kali Linux, que actuará como atacante, y otra máquina virtual con Ubuntu 20.04, que será la víctima. Ambas máquinas virtuales están en la misma red, siendo 192.168.1.94 la IP de Kali Linux y 192.168.1.173 la IP de Ubuntu 20.04.

Primero, abro una terminal en Kali Linux y con el editor nano modifico en el archivo /etc/ettercap/etter.conf, los parámetros ec_uid y ec_gid, poniéndolos a cero.

Guardo los cambios con CTRL+O y salgo con CTRL+X.

Lo siguiente es modificar archivo /etc/ettercap/etter.dns, añadiendo las páginas que voy a redireccionar a la IP indicada.

Guardo los cambios con CTRL+O y salgo con CTRL+X.

Una vez que he modificado los dos archivos, hago clic en el icono aplicaciones

, y en el apartado 09 – Sniffing and Spoofing, selecciono ettercap-graphical.

Abro el programa Ettercap y pulso en el botón de visto () para inicializarlo.

Paro el sniffing, haciendo clic en el cuadrado blanco de la parte superior izquierda.

Ahora veo los hosts que son alcanzables, pinchando en el botón

junto al de la lupa.

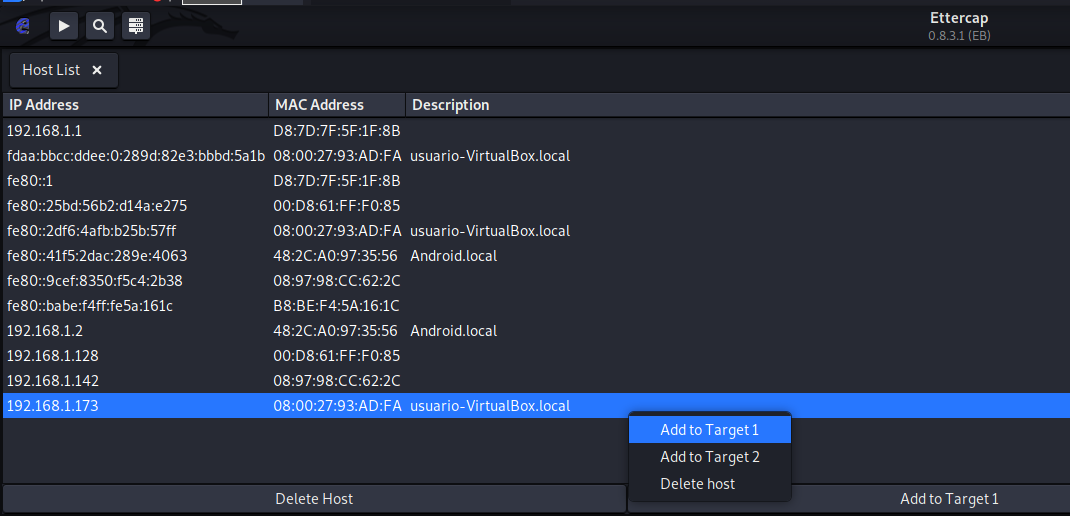

Aparece la IP de nuestro objetivo (192.168.1.173). Hago clic sobre la IP y cuando cambia de color, pulso el botón derecho del ratón y en la ventana emergente que aparece, selecciono la opción Add to Target 1.

El siguiente paso es activar el plugin dns_spoof, y eso lo hago haciendo clic en los tres puntos verticales que aparecen en la parte superior derecha.

Se despliega un menú y selecciono la opción Plugins y en el siguiente desplegable, Manage plugins.

Aparecen todos los plugins que se pueden seleccionar. Busco el comentado anteriormente y hago clic sobre él, apareciendo un asterisco al inicio.

El siguiente paso es activar ARP poisoning haciendo clic en el botón de la bola del mundo y, en el menú desplegable, pincho en la opción del mismo nombre.

Aparece una ventana emergente donde se puede elegir dos opciones. Pulso en OK y se inicia el sniffing.

En el equipo objetivo, compruebo que, al escribir, en la barra del navegador, marca.com, me redirige a la www.rae.es.